Per il Ransomware Sodin non servono più azioni

Non serve che apriate la posta o scarichiate un file, Sodin fa tutto da solo

Il ransomware Sodin ha attirato l’attenzione degli esperti di Kaspersky. È diverso dagli altri ransomware perché, oltre a sfruttare le falle nei sistemi di sicurezza dei Managed Servi Provider, approfitta in particolare di una vulnerabilità presente nella piattaforma Oracle WebLogic. Se normalmente un ransomware ha bisogno di un’azione dell’utente in questo caso non è necessario perchè il file si infiltra direttamente sfruttando appunto queste falle di sicurezza senza che voi facciate alcuna azione.

Cosa sono i Ransomware

I Ransomware sono virus informatici – tecnicamente “trojan” – che bloccano i documenti contenuti sui sistemi infettati chiedendo un riscatto per tornarne in possesso. Dopo essere stato contagiato il computer continua a funzionare ma foto, filmati, musica e scritti della vittima vengono protetti tramite algoritmi di cifratura.

Il ransomware è un tipo di attacco malware avanzato che si impossessa di un dispositivo, bloccando del tutto l’utente o crittografando i file in modo che non possano essere utilizzati.

Si può introdurre in vari modi: sia via email che attraverso il web nel momento in cui viene eseguito il download di un contenuto non sicuro o attraverso periferiche collegate al pc.

Se volete potete approfondire l’argomento in questo articolo in cui abbiamo ampiamente parlato dei Ransomware.

Ecco come il cybercrime ha sfruttato questa vulnerabilità

Affinché il malware potesse diffondersi i cybercriminali hanno sfruttato la vulnerabilità CVE-2019-2725 per eseguire un comando PowerShell su un server Oracle WebLogic vulnerabile. Grazie a ciò, i cybercriminali hanno potuto caricare un dropper sul server per poi installare il payload, ovvero il ransomware Sodin. Le patch riguardanti questo bug sono già state pubblicate ad aprile ma verso fine giugno è stata riscontrata un’altra vulnerabilità simile, la CVE-2019-2729

Per tutte le informazioni e scoprire come potersi difendere vi consigliamo di leggere questo dettagliato articolo di Kaspersky.

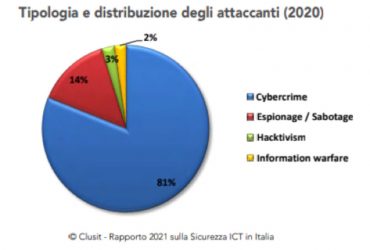

Cybersecurity, gli ultimi studi sulla criminalità informatica

Cybersecurity, gli ultimi studi sulla criminalità informatica

Comments (0)